공장이나 제조 분야뿐만 아니라 정보보호 및 개인정보보호에 대한 일반적인 국제표준으로는 ISO/IEC JTC1(Joint Technical Committee) SC(SubCommittee) 27에서 다루고 있으며, WG 1(Working Group 1) ISO 27001 ISMS ~ WG 5 Privacy에서 보안 분야 전체에 대한 표준작업을 담당하고 있다. 국내에서도 스마트공장 표준화단체의 작업그룹에 분야별로 표준 전문가들이 참여 중이나, 정보보호를 담당하고 있는 TC, SC, SG 등의 작업그룹에 참여하고 있는 스마트공장 보안 전문가는 거의 없는 상황이다.

▲ 스마트공장 사이버 위협에 대한 제어시스템 환경의 방어를 위해 소프트웨어 안정성(보안) 표준 필요성이 대두되고 있다.

생산(Production)과 제조(Manu-facturing)라는 용어는 산업 현장에서 널리 쓰이고 있으나 특별한 의미 차이를 두지 않고, 사람들의 언어 습관에 따라 쓰이고 있다.

따라서 생산관리, 생산공정, 제조공정, 생산 지원 시스템, 제조 지원 시스템 등과 같이 각 용어들이 같은 뜻으로, 또는 현장에서 쓰이는 습관에 따라 의미 차이를 갖고 생산과 제조가 혼용되고 있다.

스마트공장과 관련한 용어 사용에서 미국에서는 스마트 제조(Smart Manufacturing)로, 독일에서는 스마트 팩토리(Smart Factory)로 사용하고 있는데, 이 글에서는 국내에서 사용하고 있는 스마트공장으로 사용할 것이다.

스마트공장에는 ERP(Enterprise Resource Plan), MES(Manufac-turing Execution System), PLM (Product Lifecycle Management) 등 다양한 생산 지원 시스템들과 생산에 필요한 여러 하드웨어와 내장형(Embedded) 소프트웨어들이 상호 연동하여 운영되고 있으며, 각 시스템이 통합되거나 개별 시스템들이 운영되고 있다.

스마트공장 국제표준화 관련해서는 미국에서 중점적으로 추진하고 있었으나 최근 독일이 발전적으로 접근하고 있음에 따라 상호 보완 및 경쟁적으로 진화해 가고 있다.

독일의 인더스트리 4.0은 사이버 물리시스템(CPS: Cyber Physical System) 기반의 새로운 미래 제조업 패러다임으로 독일 산업협회 중심의 연구 어젠다로 2012년 정부의 핵심 미래 프로젝트로 도입되었으며, 핵심 분야는 센서, 로봇 산업, 혁신 제조 공정, 물류 및 정보 통신 기술(ICT) 분야이다. 이것이 2015년 4월15일 경제부와 교육과학부 주도의 ‘플랫폼 인더스트리 (Platform Industrie) 4.0’으로 새롭게 재출발되고 있다.

인더스트리 4.0은 큰 기대를 받으며 출발했지만, 최근 일각에서 ‘초기 접근방법의 실패’로 평가하면서, 독일 정부에서 “더 폭넓은 정치적, 사회적 지지를 바탕으로 실용화를 추진하겠다”는 의지를 표명하면서 개선 방향을 설정하고 있다.

분석 결과 지난 2년 동안 인더스트리 4.0이 진행되면서 여러 문제점이 드러났는데, 이중 ‘더딘 표준화’, ‘보안 정책의 부재’, ‘중소기업들의 거부 반응’, ‘관련 인력 부족’ 등이 크게 부각되었다.

이는 완벽한 표준을 만드는 데 집중함으로써 표준화 속도가 지연되었으며, IT 보안 및 데이터 거버넌스 문제에 대한 방안이 없어 상용화가 힘들고, 중소기업들이 제조 공정 디지털화에 대한 중요성을 느끼지 못했으며, 디지털화로 인한 변화를 이해하고 업무에 반영할 수 있는 인력이 부족했기 때문이었다고 분석했다.

기업들 또한 인더스트리 4.0 개념에 대한 이해가 부족했고, 제품/기술 중심의 사고를 유지하면서, 인더스트리 4.0을 연구·이론 중심으로 접근하기 때문에 현장 혹은 시장에서 필요로 하는 서비스 또는 솔루션으로 발전하지 못하였기 때문이라고 추정하고 있다.

미국은 2009년부터 ‘Remaking America’를 슬로건으로 국가 첨단 제조방식 전략계획(2012.2) 등 제조업 부흥정책을 강력히 추진하고 있다. 특히, 정보보호와 관련해서 ISA(Inter-national Society of Automa-tion)-99에서 산업 자동 제어 시스템의 전자적 보호를 위한 구현에 절차를 정의하는 표준을 정하고 있으며, 기술보고서와 연계된 정보를 포함하고 있다. 이 지침서는 사용자, 시스템 통합자, 안전점검자와 제어 시스템을 제작하는 기업에서 산업용 자동화 시스템에 대한 제조, 설계 구현과 관리를 위한 것이다.

특히, 미국에서는 스마트 제조 분야의 안전 및 보안을 위하여, 산업 제어 시스템 사이버 대응팀(ICS-CERT: Industrial Control Systems Cyber Emergency Response Team)을 독자적으로 운영하고 있으며, 국토안보부의 사이버 보안 및 통신부서 (DHS CS & C: Department of Homeland Security Cyber Security and Communications)의 한 부문으로 국가 사이버 보안 및 통합 센터(NCCIC: National Cyber-security & Communications Integration Center) 내에서 새로운 사이버 위협에 대한 제어 시스템 환경의 방어를 위한 집중 운영 기능을 제공한다.

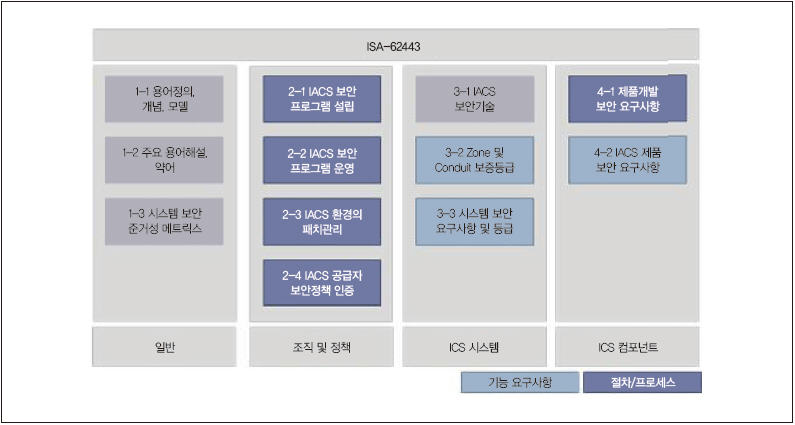

스마트공장 보안과 관련된 표준화 그룹과 표준 문서 현황은 다음과 같다. IEC(International Electro-technical Commission) TC(Te-chnical Committees and Sub-committees) 65는 공장 제어 및 자동화 설비에서 디바이스와 통신망 그리고 시스템과 관련된 모든 표준을 다루고 있으며 크게 4개의 분과로 활동하고 있다.

▲ 그림 1. ISA와 IEC 표준 관계도 (참조: KISA, ICS 사이버 보안 표준 및 평가인증 동향)

① SC65A - System Aspects : 산업 프로세스 측정 및 제어를 위한 시스템의 포괄적인 측면에 대한 표준

② SC65B - Devices : 산업 프로세스 측정 및 제어를 위한 장치의 특정 측면에 대한 표준(예 : 측정장치, 분석기기, Program-mable Logic Controller 등)

③ SC65C - Industrial Net-works : 산업 공정 측정 및 제어를 위한 디지털 데이터 통신에 대한 표준

④ SC65E - Devices & Integra-tion in Enterprise System : 디바이스의 특성 및 기능, 방법, 응용 프로그램의 디지털 표현을 지정하는 표준

IEC TC 65에서 보안과 관련된 주요 표준 문서는 IEC 61508 Functio-nal Safety 전기/전자/프로그램 가능한 전자 안전 관리 시스템의 기능 안전과 IEC 62439 High Availability Automation Network 을 기본으로 살펴볼 수 있다.

ISO(International Organization for Standardization) TC 184 “Industrial Automation Systems and Integration” 산업자동화 및 통합을 담당하는 기술위원회는 아키텍처 및 프레임워크, 데이터 모델에 대한 표준을 진행하고 있으며, 주요 표준은 다음과 같다,

① ISO 15745 애플리케이션 통합 프레임워크를 위한 개방형 시스템 표준

② ISO 16100 제조영역에서 사용되는 상위 소프트웨어 제품(MES 등)의 호환성을 위한 프레임워크 및 프로파일, 서비스 정의에 대한 표준

③ ISO/IEC 62264 기업 전체 관점에서 제조 관련 각 영역(도메인), 구성요소(액터) 및 인터페이스 정의에 대한 표준

④ ISO 20242 테스트 영역에서 사용되는 가상 디바이스와 실제 디바이스 간 호환성을 위한 인터페이스 및 서비스 정의에 대한 표준

공장이나 제조 분야뿐만 아니라 정보보호 및 개인정보보호에 대한 일반적인 국제표준으로는 ISO/IEC JTC1(Joint Technical Committee) SC(SubCommittee) 27에서 다루고 있으며, WG 1(Working Group 1) ISO 27001 ISMS ~ WG 5 Privacy에서 보안 분야 전체에 대한 표준작업을 담당하고 있다.

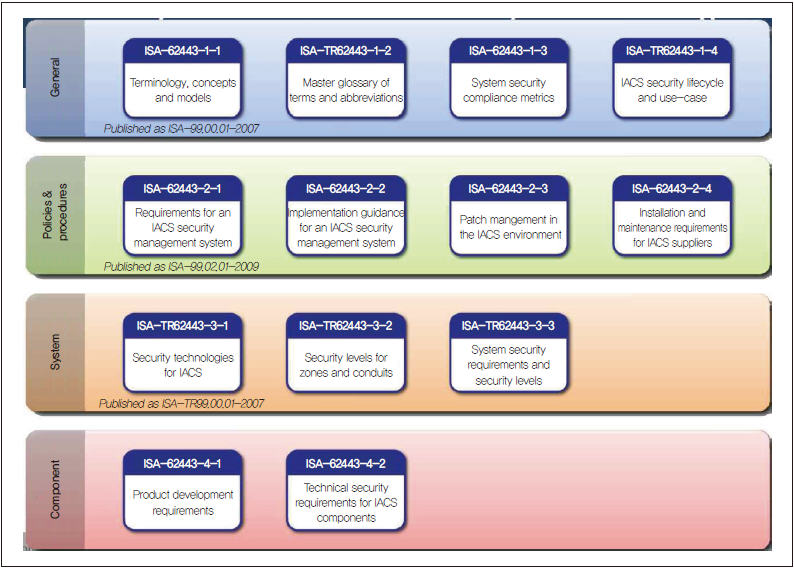

미국에서는 ISA-99(→ 국제 표준인 IEC-62443 시리즈로 전환되었음)에서 산업 자동 제어 시스템의 정보보호를 위한 구현에 절차를 정의하는 표준, 기술보고서와 연계된 정보를 보급하고 있다.

▲ 그림 2. ISA/IEC 62443 series

이 지침서는 사용자, 시스템 통합자, 안전점검자와 제어 시스템을 제작하는 기업에서 산업용 자동화 시스템에 대한 제조, 설계 구현과 관리를 위한 것이다.

미국 국립표준기술원(NIST: Na- tional Institute of Standards and Technology)에서는 SP(Spe-cial Publication) 800-82를 통해서 ICS(Industrial Control System) 기본개념 및 구성요소에 대해 정의하고, 이들에 대한 정보보호 개념을 IT 정보보호 기술과 비교하면서 IT 전문가들이 ICS를 이해할 수 있도록 가이드르 제시했다.

또한, SP800-82에는 정보보호 관리체계 구축에 필요한 정보보호 대책을 정의한 NIST SP 800-53을 ICS 관점에서 정리한 해설을 담고 있다. SP800-53 제정 당시에는 ICS를 고려하지 않았으나, 북미전기안전협회(NERC, North American Electric Reliability Corporation)가 제정한 CIP(Critical Infrastructure Protection) 시리즈를 참고하여 ICS 관점에서 정보보호대책을 SP 800-53 Rev 4(2015)에 규정하고 있다.

또한, 2010년 8월에 NIST IR(In-teragency Report) 7628 Guide-lines for Smart Grid Cyber Secu-rity를 발표했다. 이외에도 NERC CIP v5와 NIST IR 7628을 비교분석하여 기술문서로 발표했다.

IEC 62443 series of IACS standards and technical reports (산업용 프로세스 해결책 및 제어를 위한 보안 - 네트워크 및 시스템 보안) 표준은 요구사항들의 집합으로 구성되어 모듈러 보안 구조 기반으로 이 모듈들은 ICS 컴포넌트와 네트워크 구조로 맵핑되며 아래와 같다.

ㆍIEC 62443-1-1 용어, 개념과 모델 정의

ㆍIEC TR 62443-1-2 사용하는 용어와 약어의 마스터 용어.

ㆍIEC 62443-1-3 내부 회계 관리 제도 보안을 위한 규정 준수 지표의 집합을 식별

ㆍIEC TR 62443-1-4 내부 회계 관리 제도 보안 라이프 사이클을 정의하고 케이스 설명

ㆍIEC 62443-2-1 IACS 보안 프로그램을 설정하는 방법 정의

ㆍIEC TR 62443-2-2 IACS 보안 프로그램을 동작하는 방법 정의

ㆍIEC TR 62443-2-3 내부 회계 관리 제도의 환경에서 패치 관리의 주제에 관한 기술 보고서??

ㆍIEC 62443-2-4 내부 회계 관리 제도 공급 업체의 보안 정책과 관행의 인증 정의

ㆍIEC TR62443-3-1 내부 회계 관리 제도의 보안에 적합한 기술의 주제에 관한 기술 보고서

ㆍIEC 62443-3-2 보안 보증 수준을 정의하는 방법을 다룬다.

ㆍIEC 62443-3-3 내부 회계 관리 제도의 보안에 대한 자세한 기술 요구 사항을 정의

ㆍIEC 62443-4-1 보안 내부 회계 관리 제도 제품 및 솔루션의 개발에 대한 요구 사항을 정의

ㆍIEC 62443-4-2 시리즈 주소 자세한 기술 요구 사항

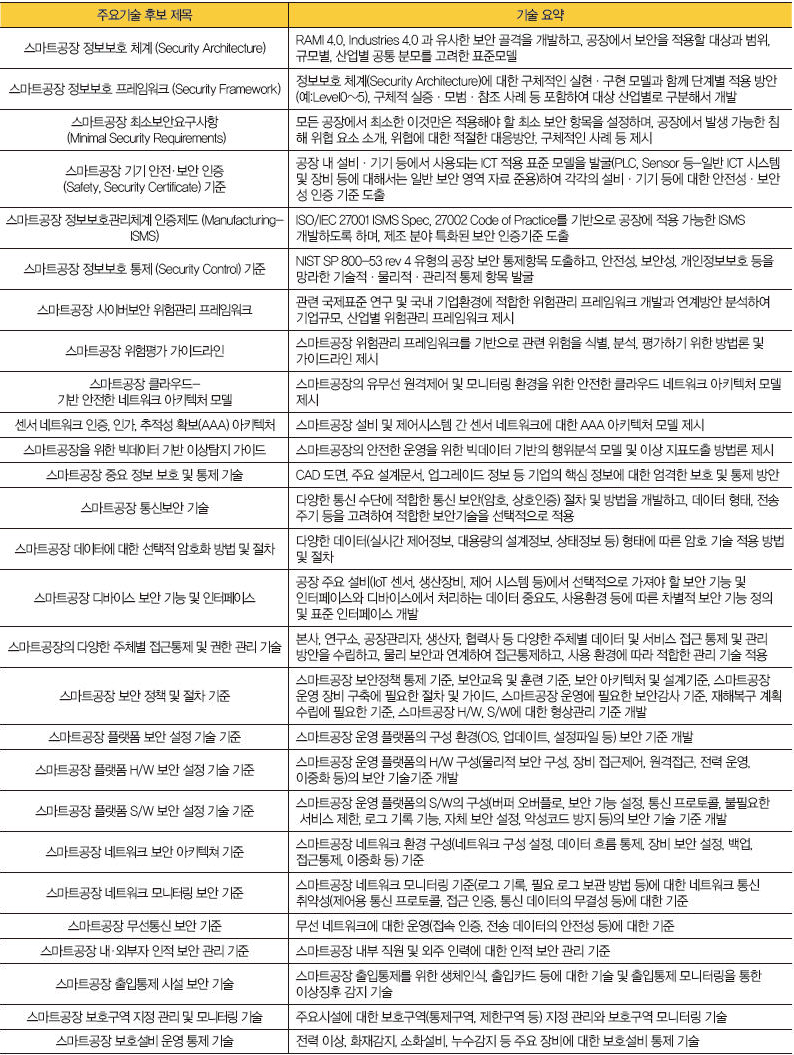

전 세계적으로 상호호환성이 확보되는 스마트공장의 국제표준전략 마련이 시급하게 필요해서 다음과 같은 절차를 거쳐서 국제표준화가 시급히 필요한 기술을 도출했다.

ㆍ스마트공장 표준(안) 도출을 위한 분과 위원회 구성 (보안분과 위원장으로 고려대 한근희 교수, 부위원장 KISA 지상호 팀장, 간사 KISA 임채태 팀장, 분과위 운영 표준협회 임민호 연구원, 분과위원으로 류찬호, 김윤호, 조태희, 지적재산권 관련 김병년 책임 등이 참여했다)

ㆍ십 수차례 분과회의를 통해서 주요기술 후보 도출[표 1]

▲ 표 1. 보안 분야 국제표준 주요기술 후보

ㆍ보안 분야 실무·전문가로부터 통한 주요기술 후보 중 우선 추진해야 할 기술 의견 수렴

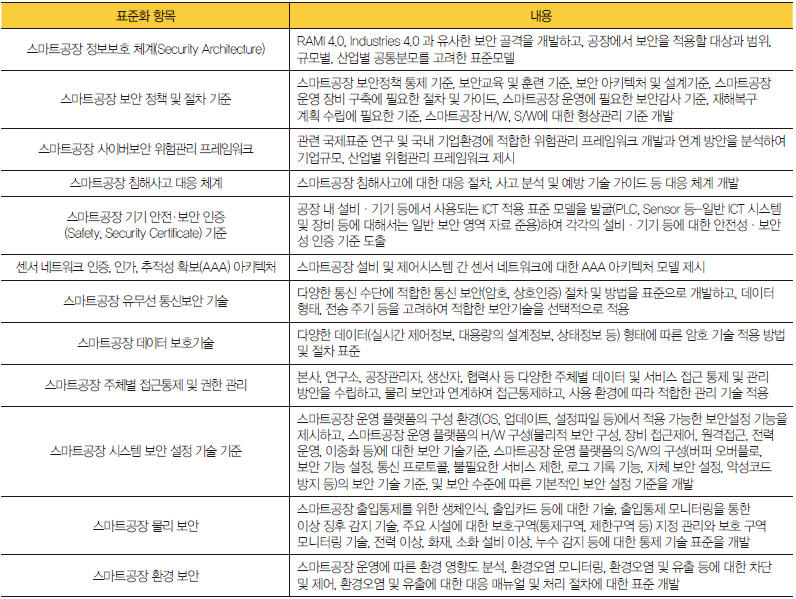

ㆍ도출된 의견들을 취합하여 분과회의에서 핵심기술 압축 선정 및 요약[ 표 2]

▲ 표 2. 우선 추진해야 할 주요 핵심기술(안)

국내에서 스마트공장 표준화단체(ISO, IEC, IEEE, ISA 등)의 작업그룹(WG)에 분야별로 표준 전문가들이 참여 중이나, 정보보호를 담당하고 있는 TC, SC, SG 등의 작업그룹(WG)에 참여하고 있는 스마트공장 보안 전문가는 거의 없는 상황이다.

한국정보통신기술협회(TTA) 내 PG 609 (CPS)에서 2015년부터 CPS를 제조와 융합한 사이버-물리 생산시스템(CPPS, Cyber-Physical Production Systems) 관련 표준을 스마트공장과 연계하여 개발하고 있으나, 정보보호 분야 관련해서는 파악되는 활동이 없는 상태이다.

국제 표준화 단체에서도 스마트공장 보안 관련 표준은 일부 한정된 영역에서만 작업을 시작한 상황이며, 향후 국내 전문가들의 적극적인 참여가 필요하다.

한근희 _ 고려대학교 정보보호대학원 교수